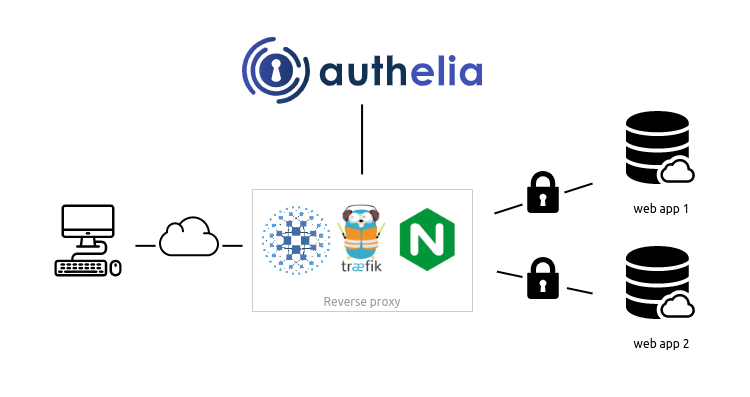

In diesem Beitrag erläutere ich die Grundlagen von Identity und Access Management (IAM) und führe in die Nutzung von Authelia ein. Ich erkläre dessen Installation, Konfiguration sowie Integration in bestehende Systeme und bewerte abschließend seine Effektivität und Zuverlässigkeit.

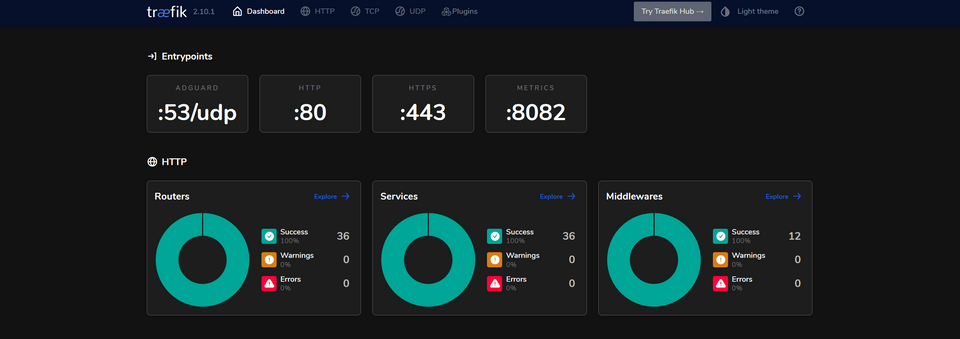

ich gehe auf die grundlegenden Funktionen eines Reverse-Proxys ein, stelle Traefik vor und setze den Schwerpunkt dabei auf die Sicherheitsfeatures, die auf meinem Blog implementiert sind. Ich beleuchte ebenfalls die Nachteile von Reverse-Proxys und teile schließlich meine Meinung zu Traefik.

In diesem Beitrag untersuche ich das Content-Management-System Ghost, analysiere seine Stärken und Schwächen, gehe durch den Installationsprozess und teile meine persönliche Meinung aus eigener Nutzungserfahrung.

In diesem Beitrag wird der Vorlesungsinhalt des Moduls „Entwicklung verteilter Systeme“ der DHBW-Mannheim erklärt und veranschaulicht. Der Lehrinhalt beschäftigt sich mit der Entwicklung verteilter Systeme und Netzwerke, insbesondere im Kontext von Server-Client-Beziehungen.

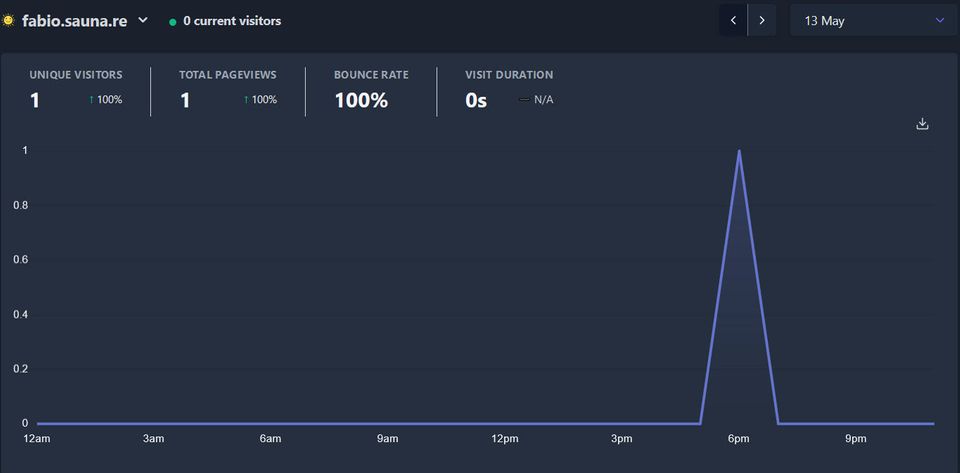

Learn how to set up a self-hosted Plausible and Traefik instance for GDPR-compliant website analytics that respect users' privacy.